Unser Ziel ist es, die IT-Sicherheitskompetenz von Anwenderunternehmen mit relevanten Informationen zu steigern, damit diese sich besser schützen können.

News - Berichterstattungen zu IT-Sicherheitsthemen

Neue Plattform für Sicherheit von Cyber-Physical Systems (CPS) vorgestellt TXOne Networks, Unternehmen im Bereich der Sicherheit von Cyber-Physical Systems (CPS), […]

Finanzkriminalität: Bericht über digitalen Betrug durch künstliche Intelligenz BioCatch hat seinen ersten jährlichen Bericht über Betrug und Finanzkriminalität mit Schwerpunkt […]

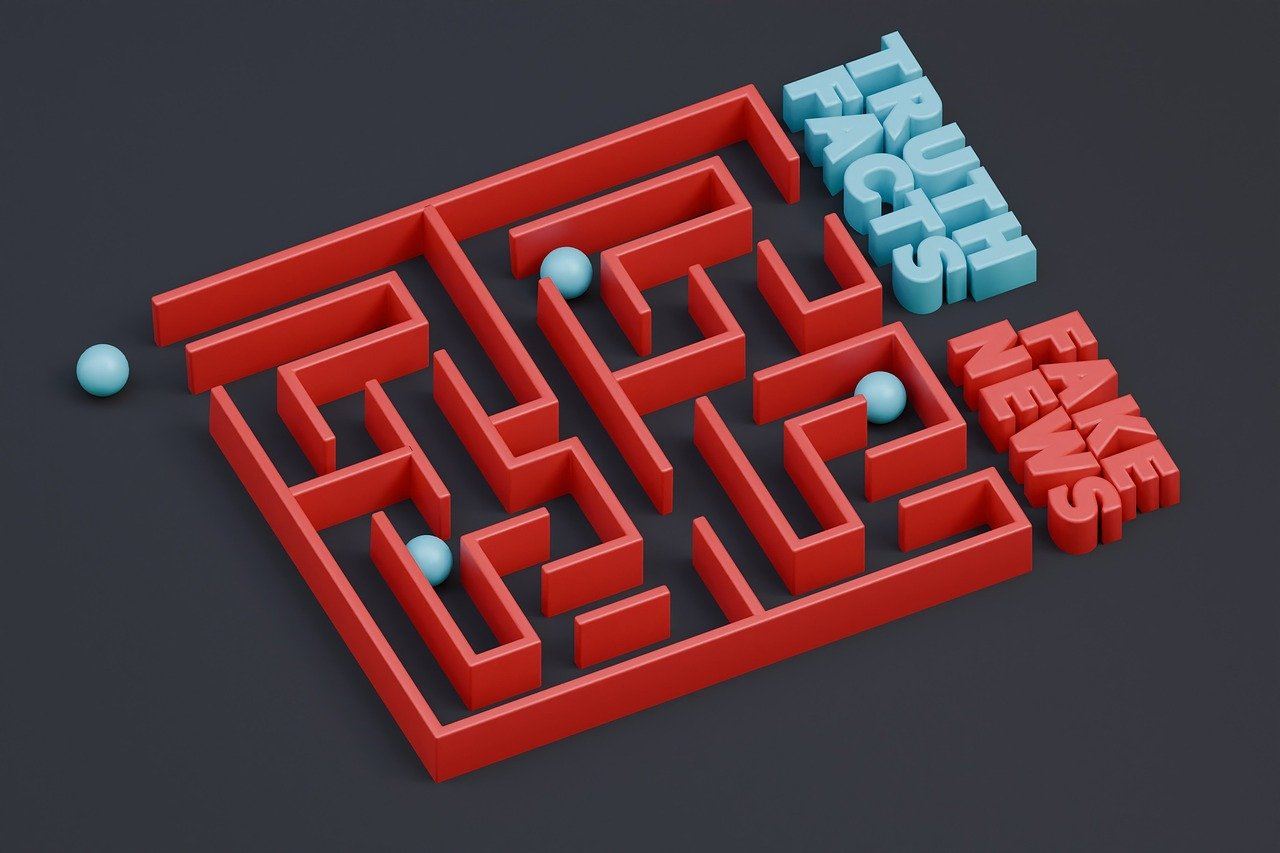

KI-gesteuerte Phishing-Angriffe: Report stellt 60 Prozent Anstieg fest Der jährliche ThreatLabz Phishing-Report enthüllt die Evolution KI-gesteuerte Phishing-Angriffe und unterstreicht die […]

Kriminelle setzen auf neue Ransomware „Marke Eigenbau“ Ransomware-as-a-Service ist seit einem Jahrzehnt ein lukratives Geschäft und fest in den Händen […]

Cybersicherheit: Relevant, aber kein Wettbewerbsvorteil Sophos veröffentlicht einen Teil seiner großangelegten Management-Studie „Chef, wie hältst du es mit der Cybersicherheit“ […]

asvin präsentiert eine nach eigenen Angaben Weltneuheit für industrielle Cybersicherheit: Software für Risiko-Analyse und für die Minimierung von Produktionsausfällen durch […]

Artikel - zu relevanten Fragestellungen der IT-Sicherheit

Bewusstsein für Sicherheitspolicies durch internes Marketing stärken Frustration wegen Sicherheitsrichtlinien eines Unternehmens ist nichts Neues: Ursprünglich einfach gehaltene Regeln sind […]

Blick durch die geopolitische Linse mahnt zu mehr Cybersicherheit Mal trifft es eine Bundesbehörde oder einen Großkonzern, mal die Verwaltung […]

StrelaStealer-Kampagne attackiert Unternehmen in der EU und den USA Die neue StrelaStealer-Kampagne stellt trotz der geringen Qualität der Täuschung eine […]

IWF-Bericht: Schlüsselstrategien zur IT-Sicherheit für die Finanzbranche Die digitale Transformation hat die Effizienz im Finanzsektor erheblich gesteigert, aber nicht ohne […]

Blogeinträge - persönliche Sichtweisen und Meinungen von IT-Sicherheitsexperten

Cybersicherheit & KI: „Der Fokus wird sich komplett und einschneidend verschieben“ Mirko Ross ist Unternehmer, Politikberater, OT/IT-Spezialist und KI-Experte, der […]

Sicherheit im digitalen Raum über europaweite Kooperation Prof. Dr. Dr. h.c. mult. August-Wilhelm Scheer ist einer der prägendsten Wissenschaftler und […]

Cybercrime & KI: „Erbeutete Daten landen gleich im Darkweb“ Thomas Althammer ist Geschäftsführer von Althammer & Kill. Im Special „KI […]

„Sicherheit mehr ist als nur eine Firewall oder eine Antivirenlösung“ Eduard Serkowitsch ist Principal Systems Engineer bei Forescout Technologies und […]

Desinformationskampagnen und KI: Herausforderungen für die IT-Sicherheit Wladimir Lenins These, dass eine wiederholt erzählte Lüge, also Desinformationskampagnen, letztendlich als Wahrheit […]

Cybernation – warum dies unser Ziel sein sollte Die BSI-Präsidentin Claudia Plattner spricht davon, dass wir eine Cybernation werden sollen, […]