Cyber Risk Check

Hacking für Einsteiger: Weg zum IT-Security-Experten. Trojaner und Sicherheitslücken dominieren in letzter Zeit immer wieder die Nachrichtenschlagzeilen, daher rückt das Thema IT-Sicherheit immer mehr in den Fokus vieler Unternehmen. Dieses Buch vermittelt das Wissen Angriffsmethoden auf IT-Systeme zu verstehen, selbst durchzuführen und zu verhindern

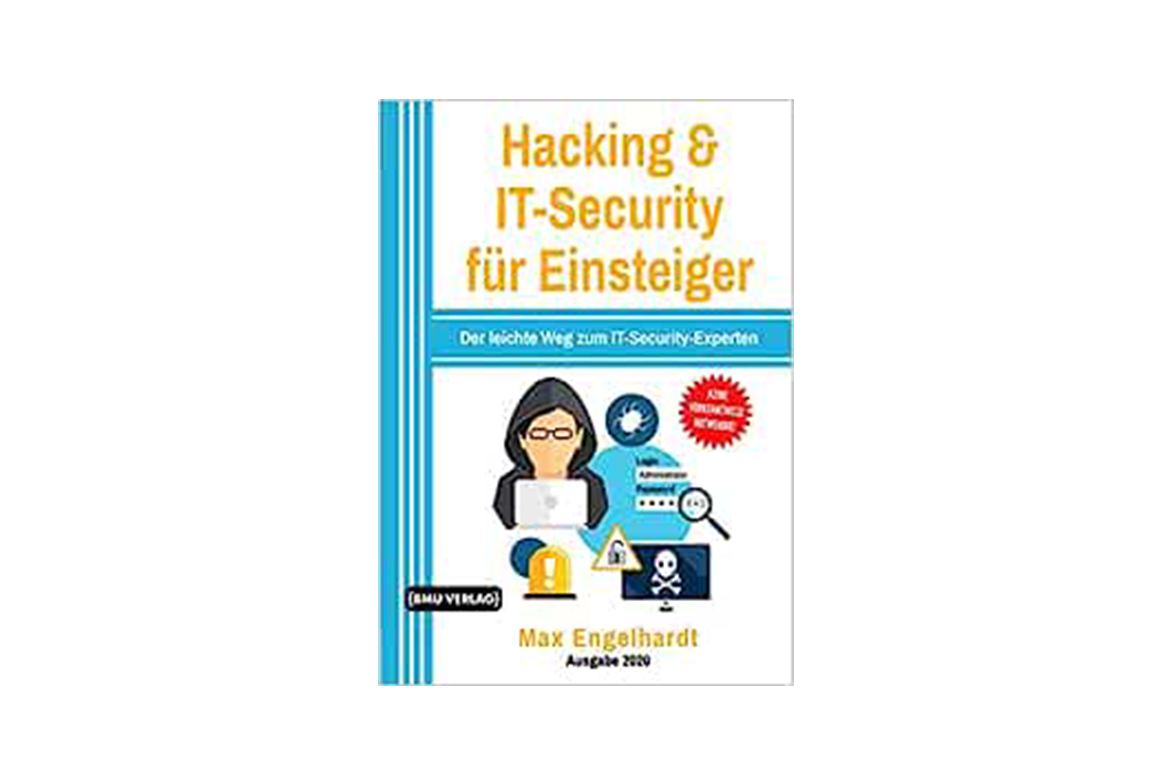

Webfilter sind eine wichtige Technologie, um den Internettraffic des Mitarbeiters zu beschränken. Ähnlich wie bei der Firewall wird der Netzwerkverkehr kontrolliert und es wird entschieden, ob eine bestimmte Seite erlaubt ist oder eben nicht

Ransomware Infektionen sind eines der größten Probleme der heutigen Zeit. Eine Infektion geschieht häufig mithilfe von Office Makros. Kommt es zu einer erfolgreichen Ransomware Attacke, so können hohe Kosten für das betroffene Unternehmen entstehen.

Einer der Hauptangriffsvektoren von Ransomware Gangs

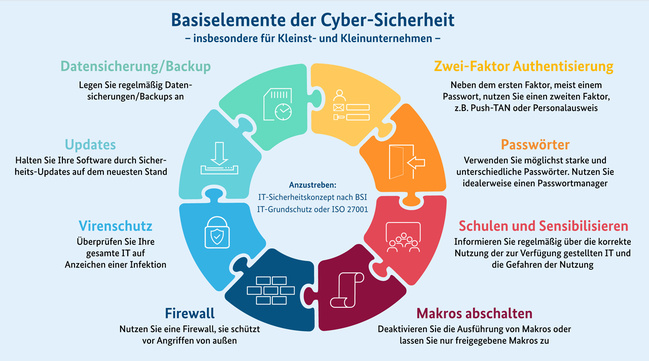

Durch Betriebssystemupdates werden oft Fehler behoben und Sicherheitslücken geschlossen. Der letzte Punkt ist hierbei wichtiger. Diese Sicherheitslücken können, wenn sie von Angreifern ausgenutzt werden, nicht selten zu einer Kompromittierung des Unternehmensnetzwerks oder der Kompromittierung einzelner Systeme führen

Damit die Mitarbeiter bestimmungsgemäß mit den IT-Systemen umgehen, ist es sinnvoll, Regelungen und Richtlinien aufzustellen. Für die Mitarbeiter ist es verpflichtend, sich an diese Regelungen zu halten. Damit sichergestellt wird, dass jeder Mitarbeiter

Es stellt sich im Unternehmensalltag oft die Frage nach einer Verantwortlichkeit für die IT-Systeme und für die Informationssicherheit. Es stellt sich die Frage, wer ist verantwortlich für die Informationssicherheit. Hier ist eine klare Verantwortung wichtig, denn sollte es keine klare Zuordnung der Verantwortung geben, so wird die lästige Aufgabe der Informationssicherheit

Im Unternehmensalltag kommt es immer wieder vor, dass Unternehmen die Unterstützung von externen Kräften benötigen. Hierbei sollte unbedingt auf die Vertraulichkeit Wert gelegt werden. Beispielsweise ist es möglich, sich kurzfristig Expertis

Einer der am häufigsten verwendeten Zugangsarten zu einem Unternehmensnetzwerk ist das sogenannte Virtual Private Network - VPN. Hierbei wird sozusagen ein Tunnel zwischen dem Unternehmensnetzwerk und dem Heimnetzwerk des Mitarbeiters im Home-Office aufgebaut. Der Mitarbeiter

Die Firewall ist eine essenzielle Komponente zum Schutz Ihres Unternehmensnetzwerks. Die Firewall kontrolliert den Datenfluss von und zu Ihrem Netzwerk, weil auf ihr bestimmte Regeln festgelegt werden, die darüber entscheiden, ob der Datenfluss erlaubt oder abgelehnt wird. Für bestimmte Clients